tg-me.com/NewWorldObservationLog/2416

Last Update:

墙中之墙:中国地区性审查的兴起

长期以来,中国的互联网审查有着相对集中的政策和统一的实现,这套系统被称为中国防火长城(GFW)。然而,自2023年8月以来,有传闻称河南省部署了自己的地区性审查系统。在这项工作中,我们对河南省的省级审查进行描述和分析,并将其与国家级的GFW进行了比较。我们发现,河南建立了基于TLS SNI和HTTP Host的审查机制,用于检测和封锁离开该省的流量。虽然河南防火墙在复杂性和应对网络流量多样性方面有所欠缺,但其不稳定且激进的二级域名封锁策略,一度使其封锁的网站数量达到GFW的十倍之多。我们基于对河南防火墙的流量解析缺陷和注入行为的观察,提出了一些简单的仅需客户端实现的办法来绕过河南省的审查。我们的工作记录了一种值得警惕的现象,即中国的地区性审查正在抬头。

在本研究中,我们首先探讨了在发现河南地区性审查后自然提出的一个问题:中国的其他省份是否也部署了相同或类似的地区性审查?我们在中国的七个省市进行了测量研究,包括北京、上海、广东、浙江、江苏、四川和河南,以识别潜在的地区性审查。 可能由于我们在中国所能使用的测量点有限,我们没有在除河南以外的六个省份发现地区性审查的证据。

我们进行了一项长期研究,以了解河南防火墙所封锁的内容及其与 GFW 所封锁内容的差异。在 2023 年 11 月至 2025 年 3 月期间(2024 年 3 月至 10 月之间没有测量),我们每天测试 Tranco 排名前一百万的域名,并每周测试 CZDS 的 2.27 亿个域名。我们发现河南防火墙采用了比 GFW 更激进且不稳定的封锁策略。河南防火墙累计封锁了 420 万个域名,是 GFW 累计封锁列表规模的五倍多。造成这种情况的一个关键原因是其封锁了许多通用二级域名(如 *.com.au)。我们的测试还揭示,在一些时期,其封锁的域名数量是 GFW 的十倍之多。

中国境外的反审查研究人员通常依赖境内用户的报告来了解中国审查策略的新变化和升级。部分原因是研究人员难以在中国境内获得多样化的测量服务器,并持续监测各种互联网服务和协议的可访问情况。令人鼓舞的是,在线论坛——例如 Net4People BBS、NTC Party 论坛,以及 Xray、V2Ray、sing-box 和 Hysteria 等流行反审查工具的 GitHub 问题汇报页面——为用户在遇到新的审查事件时立即报告遭遇提供了平台。这也使得研究人员能够迅速调查这些报告。

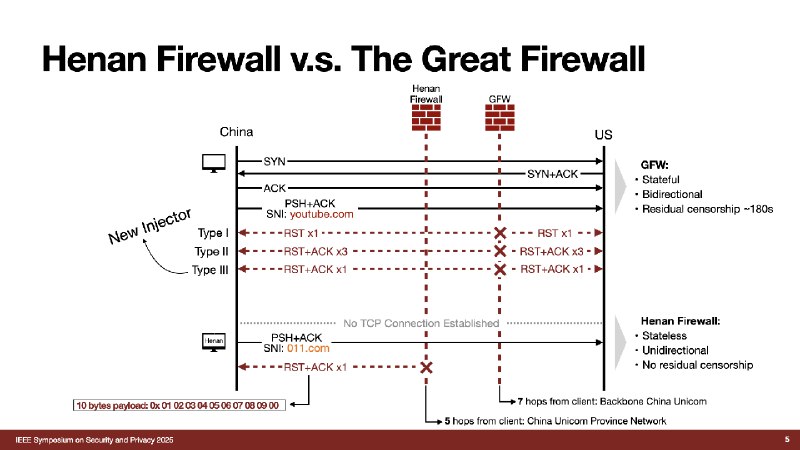

这种众包协作的方式在识别和对抗河南省的省级审查方面也很有效。具体来说,我们的研究始于一群河南用户报告他们无法访问某些网站。然后,我们在河南省获得了一台服务器,并确认了地区性防火墙的存在。特别是,如图2所示,我们发现河南地区性防火墙会针对某些服务器名称指示(SNI)和 HTTP Host 值封锁 TLS 和 HTTP 连接,但其运作方式与 GFW 不同。最显著的区别是,河南的地区性防火墙通过向客户端注入一个包含固定 10 字节载荷的 TCP RST+ACK 数据包来封锁 TCP 连接。这种独特的 TCP RST 数据包载荷将河南防火墙与 GFW 注入的所有三种类型的数据包区分开来。

离开河南的流量受到地区性防火墙的审查,无论水槽服务器的位置如何,即使是发往中国境内其他地区的连接也会受到审查。平均而言,有 122 个域名被河南防火墙封锁。我们没有观察到在河南省内交换的 TLS 连接被封锁;然而,由于我们的客户端和水槽服务器都位于同一个数据中心,我们只能谨慎地得出结论,即河南防火墙不影响该数据中心内部的流量。

当从河南省郑州连接到中国境外地点(新加坡和西雅图)时,总共有 594 个域名被封锁。这表明两个具有独立封锁列表的防火墙在同时运作,河南防火墙在流量到达 GFW 之前对其进行审查,从而增加了被封锁域名的总数。然而,我们没有观察到从中国其他区域连接到河南或中国境内其他水槽服务器区域时存在任何封锁。这一发现表明,河南防火墙是中国已知的第一个部署地区性防火墙的案例。

我们注意到 GFW 和河南防火墙都在不同程度上表现出不对称的封锁。虽然离开河南的流量受到地区性防火墙(由内向外)的影响,但进入河南的入站流量(由外向内)完全不会触发地区性防火墙。这与 GFW 形成对比,GFW 是双向的(但其行为根据查询的域名而表现出不对称性)。

我们在河南省的测量仅限于单个自治系统(AS),即中国联通(AS 4837),这是因为在中国获取可用于审查测量的测量点存在困难,并且需要考虑伦理问题。因此,我们的实证结果仅限于这家互联网服务提供商(ISP)的网络环境。节点的缺乏限制了我们确认或描述河南其他 ISP 或 AS 审查的能力。

我们发现河南防火墙要求 TCP 头部长度必须正好是 20 字节才能正确解析和封锁 TLS ClientHello 或 HTTP 请求消息。我们测试的 TCP 选项包括常见的选项,如最大分段大小(MSS)、窗口缩放、时间戳、选择性确认许可(SAckOk)、无操作(NOP)、选项列表结束(EOL),以及不常用的自定义 TCP 选项。我们发现,只要设置了任何 TCP 选项,河南防火墙就不会封锁连接。

虽然我们无法确定此条件背后的意图——也许是审查者的疏忽——但这引出了一个重要问题:由于此条件的存在,有多少真实世界的流量避免了被检测?我们在美国的一所大学网络进行了测试。具体来说,我们使用 Retina 在 2024 年 10 月 31 日下午 3:56:14 到 4:56:14(UTC–7)的一个小时内捕获了校园网络上所有流量的 TCP 头部长度字段。总共,我们收集了 231 亿个 TCP 数据包和 50 亿个 TLS 数据包。如图5所示,只有 22% 的 TCP 数据包头部长度为 20 字节,只有 19% 的 TLS 数据包头部长度为 20 字节。这一结果表明,河南防火墙可能只能审查大约 20% 的目标连接。

河南防火墙频繁添加和删除通用二级域名封锁规则(例如 *.com.au、*.net.br、*.gov.co),导致被封锁域名数量发生剧烈变化。例如,在 2023 年 11 月 10 日至 12 月 8 日期间,河南防火墙封锁的域名数量持续大幅下降。这一下降主要是由于至少 112 条通用二级域名封锁规则被移除。特别是,在2023 年 11 月 22 日移除 *.com.au 这一条封锁规则,就解封了超过五千个域名。

我们观察到河南防火墙使用的封锁列表也针对与其他国家相关的州或市政府网站。例如,美国的大多数州政府网站,如 texas.gov、seattle.gov、alabama.gov、nc.gov 都在河南被封锁,但未被 GFW 封锁。与 GFW 封锁列表中出现的 83 个 *.gov* 域名相比,我们发现河南防火墙封锁了 1,002 个 *.gov* 域名,这表明其倾向于封锁任何展示来自世界各地的治理数据或新闻内容。事实上,如表6所示,我们注意到河南防火墙比 GFW 更倾向于针对国家代码顶级域名(ccTLD)。其中一些封锁范围很广:2024 年,河南在 1月19日,和2月1日至2月2日封锁了我们测试的所有 5,334 个 *.com.au 域名,在 2 月 15 日至 3 月 4 日封锁了所有 2,075 个 *.co.za 域名,在 2 月 8 日至 3 月 4 日封锁了所有 1,547 个 *.org.uk 域名。这些可能是过度封锁的实际例子,即防火墙包含过于宽泛的规则。我们不清楚河南防火墙为何会重复封锁和解封这些国家代码二级域名。

我们在此注意到的一个有趣的点是,河南防火墙比 GFW 更倾向于针对商业、经济、计算机和互联网信息领域的域名。河南防火墙封锁列表上出现的总域名中,超过 35% 来自这两个类别。为了找出关注这些类别的原因,我们假设河南省一直是许多金融争议的中心,其中最突出的是 2022 年因涉及当地贷款机构的金融丑闻而引发的大规模抗议活动。鉴于针对国家控制的金融机构的金融丑闻,该省很可能希望限制对其经济相关信息的访问。另一方面,这可能是审查批评该国商业和经济政策的国家政策的一部分。

https://gfw.report/publications/sp25/zh/

BY 新·世界观察日志

Share with your friend now:

tg-me.com/NewWorldObservationLog/2416